企业如何实施安保策略 点击:762 | 回复:1

一、概述

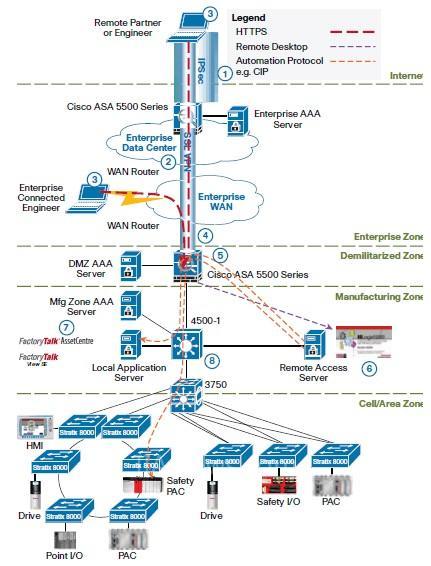

根据工业自动化和控制系统自然属性和与他们相关独有安保的考虑,确保远程访问具有高度安全是非常重要的。通过使用多层安保的方法,可以防止远程访问各种潜在安保的威胁。思科和罗克韦尔自动化推荐的方法,能够保证远程访问与现有工厂架构兼容,与使用“深度防御”、结合多种安保方案的理念相一致。虽然现在还没有单一技术和方法,能够实现工业网络的安保,但结合不同技术,对最常见类型的威胁和安保漏洞,可以构成了一个牢固的、具有威慑力的方案,限制了危及安全的影响。图1描述了对远程工程师和伙伴访问工厂应用的安保技术。

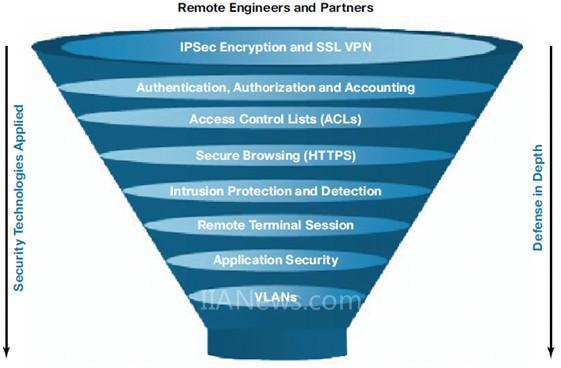

图1 使用按深度防御的方法,实现安全远程访问

二、实施步骤

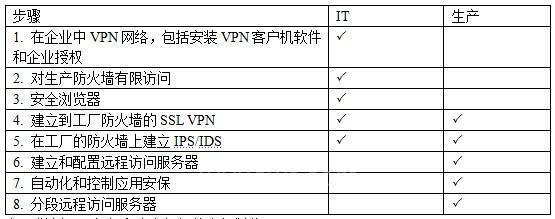

实施工业应用远程访问的步骤如下。(详情可参考图2。)

1. 使用标准企业远程访问方案,基于客户机的形式,使用IP安保(IPsec)加密的虚拟个人网络(VPN)技术,通过因特网安全地连接企业的边界。VPN的建立需要对远程个人进行远程验证拨入用户服务(RADIUS),这通常是由IT部门组织实施和管理。

2. 使用隔离区(DMZ)/防火墙中的访问控制列表(ACL),限制远程伙伴通过IPsec到工厂现场的访问。通过隔离区连接到工厂现场,只能使用一种安全浏览器(HTTPS)。

3. 访问一个安全浏览器(HTTPS)门户应用,它运行于隔离区/防火墙上。这要求再次登录/验证。

4. 在远程客户机和工厂的隔离区防火墙之间,使用一种安全套接字层(SSL)的虚拟个人网络(VPN)会话,并且限制通过HTTPS使用远程终端会话(比如,远程桌面协议)。

5. 利用在防火墙上的侵入保护和检测系统(IPS/IDS),检查进出远程访问服务器的数据流,防止攻击和威胁,并适当地给予阻截。这对防止来自远程设备穿越防火墙和影响远程访问服务器的病毒和其他威胁是非常重要的。

6. 允许远程用户执行终端会话,访问驻留在远程访问服务器中的自动化和控制应用。需要应用级的登录/验证。

7. 执行应用安保功能,对访问远程访问服务器的用户,限制其应用功能(诸如只读,非在线功能)。

8. 把远程访问服务器分配到不同的虚拟局域网(VLAN),并且让所有在远程访问服务器到制造区域之间的数据流通过防火墙。对这个数据流使用侵入检测和保护服务,保护制造区域免受攻击、蠕虫和病毒的破坏。

图2 远程访问工业自动化和控制系统示意图

三、相关问题探讨

1. 使用标准IT推荐的远程企业访问方案– IPsec VPN

因特网协议安全性 (IPSec)是一种开放标准的框架结构,通过使用加密的安全服务以确保在因特网协议 (IP) 网络上进行保密而安全的通讯。微软的Windows2000、Windows XP 和 Windows Server 2003 家族实施 IPSec 是基于“因特网工程任务组 (IETF)”IPSec工作组开发的标准。

多数企业安保指南和规则都保持着对公司网络访问的严格管理。因此,任何访问公司网络的远程伙伴或者员工都要经过批准,使用基于IT的远程企业访问方案。

这些方案通常包括建立一个帐号和授权,为最终用户提供一个VPN,可以从任何地方连接到公司网络。VPN技术包括IPsec和SSL。基于IPsec的VPN是最广泛使用的远程访问技术,也是今天企业使用最多的方案。IPsec VPN 技术需要在远程用户计算机上安装特殊软件。基于SSL的VPN现在也非常流行的,因为它们采用一种无客户机(clientless)方式(客户机系统仅需要一个Web浏览器)。

这里推荐的架构使用基于IPsec的VPN,供远程工作人员访问企业网络。安装在远程用户计算机上的软件客户端要支持IPsec VPN。这有时对外部的用户,诸如伙伴或者供应商,是一个挑战,这要按照公司的政策和相关的技术给予处理。在企业级范围部署远程访问方案时,还要考虑关于SSL和IPsec VPN技术的容量和交互问题,这里推荐使用IPsec VPN的解决方案,它可以完成对企业级的远程访问。另一个实施远程访问的选项是不需要终端用户安装软件客户端,因为技术和市场的发展已经具备这样的能力了。

访问企业网络通常需要验证、授权和帐号(AAA),经常要建立一种远程验证拨入用户服务(RADIUS)服务器。另外,企业IT部门甚至可能建立网络访问控制(NAC),用于远程用户核实,外部系统运行一个确定的等级码,并且有确定的安保码(常被称为姿态:Posture)。虽然这里不详细讨论NAC,有些公司的政策可能需要每个远程用户具有自己的安保码以通过NAC核实。NAC带来了一些优势,诸如保护其他的基础设施(比如远程访问服务器),防止来自远程用户因不知道远程系统存在的病毒、键记录器、间谍件、或蠕虫可能带来的感染和影响。

为远程伙伴建立的远程帐号通常不是暂时或即时的服务。它可能需要一段时间来建立,所以这不适合特别或未知的用户。一旦建立完成,通常就可使用,支持一个固定的时间量,因此对内部员工和重要伙伴等熟悉的用户,是一个很好的解决方案。

2. 限制远程伙伴的访问

一旦建立了访问企业的网络,远程伙伴对公司资源的访问具有明确限制。远程员工/工程师访问的内容由他们公司的帐号来决定。对远程伙伴访问资源和应用具有限制,要建立严格的访问控制列表(ACL),通过限制IP地址和传输层端口号来执行。在这种情况下,到工厂DMZ防火墙的访问和使用HTTPS协议(端口号433)会受到限制。远程伙伴不能访问所有其他无关IP地址和端口号,以维持公司的安保环境。

这些约束可以在公司网络基础架构中使用ACL来实施,诸如图2中因特网边缘的防火墙。这些ACL通常需要公司的IT部门或负责安保的团队来进行管理和维护。

3. 使用支持HTTPS的安全Web浏览器

HTTPS(全称:Hypertext Transfer Protocol over Secure Socket Layer),是以安全为目标的HTTP通道,简单讲是HTTP的安全版。即HTTP下加入SSL层,HTTPS的安全基础是SSL,因此加密的详细内容就需要SSL。它是一个URI scheme(抽象标识符体系),句法类同http体系。用于安全的HTTP数据传输。https:URL表明它使用了HTTP,但HTTPS存在不同于HTTP的默认端口及一个加密/身份验证层(在HTTP与TCP之间)。这个系统的最初研发由网景公司进行,提供了身份验证与加密通讯方法,现在它被广泛用于万维网上安全敏感的通讯,例如交易支付方面。

所有与工厂现场互动的数据和应用,远程工程师和伙伴应该使用支持HTTPS的浏览器来执行。HTTPS提供了外加的加密和验证功能,这是当今因特网应用最常使用的技术。

建议远程客户不要使用一般浏览器对工厂现场应用进行访问。

4. 建立与工厂DMZ防火墙的SSL VPN 会话

一旦安全浏览器连接了防火墙,防火墙要建立一个与远程用户的SSL VPN会话,增加另一层保护。这个会话会进一步保护终端客户机和工厂防火墙之间的数据流。远程访问服务器需要对远程用户再一次进行验证,检验服务/帐号。

另外,工厂服务器确保所有远程用户被验证和授权使用远程访问服务。

5. 入侵检测/保护系统IDS/IPS

一旦用户建立了一个会话,防火墙的侵入检测和保护服务开始运行,检查进出防火墙的数据流,防止不同类型的网络威胁。IDS/IPS 指定为工厂架构的一部分,要检查所有通过防火墙的数据流。IDS/IPS增加了一个安保等级,阻止来自远程系统可能的威胁和攻击,在源头阻截恶意数据流,防止这些威胁在隔离区或者制造区影响系统。

虽然NAC也可以减少来自远程系统的威胁,但两种技术可以取长补短,NAC针对远程系统的姿态(版本和保护类型),IPS/IDS检查没有被NAC阻截的威胁和攻击的数据流。再者,按深度防御的方法需要实施不同的安保服务。

6. 到远程访问服务器的远程终端会话

一旦安全浏览器建立了与工厂隔离区的连接,防火墙可以允许这个用户通过终端会话访问远程访问服务器。可以使用远程桌面协议(RDP),Citrix,虚拟网络计算(VNC),或者其他终端会话技术。在使用RADIUS服务器前,防火墙会提示用户通过验证,经过授权的用户才可以访问远程访问服务器。

仅允许使用远程终端协议,可使通过远程会话造成的病毒或攻击的潜在风险大大降低了,工厂还可以审计和记录远程工程师或者伙伴的所作所为。

7. 在远程访问服务器上的自动化和控制应用

远程访问服务器负责核准自动化和控制应用,诸如罗克韦尔自动化的FactoryTalk® View或者RSLogix™ 5000。在一个安全、专用的服务器上执行这些应用,工厂现场人员可以严格控制应用的版本,限制可以执行的操作-比如允许只读操作-甚至限制能够访问的设备类型,比如仅允许供应商看到他们有关的设备。

远程访问服务器的建立和配置要慎重考虑。对远程访问服务器的用户验证不应该对他们的应用等级和系统等级进行改变。比如:你不想让用户对应用服务器编辑注册或者成为本地视窗的管理员。

8. 检查到达与离开远程访问服务器的数据流和VLAN分段

为了严格控制到达和离开远程访问服务器的数据流,服务器应该划分到特定的VLAN上,数据流要通过防火墙的检查。防火墙能够路由远程访问VLAN的数据流。如果远程访问服务器的数量多于一个,每个服务器可以在不同的VLAN上,每个VLAN可以访问一个特定的制造VLAN,因此进一步限制了远程用户对制造区域的访问。

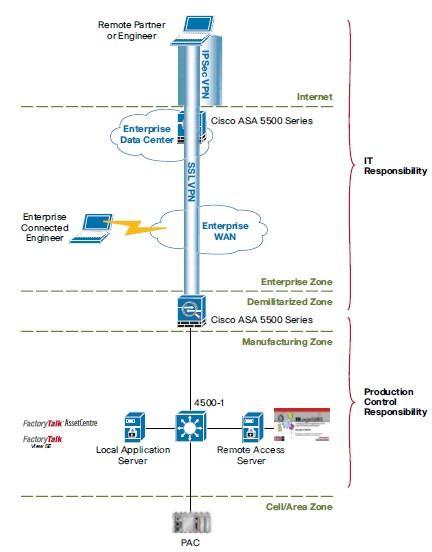

四、相关责任的划分

就像每个工厂的网络解决方案,成功实施远程访问功能都需要IT部门和现场部门的紧密合作。两个组织根据每个团队的技术、能力和资源,按架构和责任进行划分达成一致,在系统的整个生命周期(设计、实施、管理等)是非常重要的。

责任的分类应根据IT和现场的交互与合作级别制定。表1中,我们假设在工厂防火墙对生产和IT划分责任;IT负责防火墙的配置,特别是防火墙之上的部分。很多情况下,生产部门和IT部门应一起合作,对隔离区进行设计、实施和操作。生产部门通常对制造区域的建立和配置负责。这个责任分割高度依赖于每个组织的技术和能力。当IT和生产部门一起工作的很好时,IT部门可以承担某些制造区域中的网络设计、实施和操作的责任。

表1 举例:IT部门和生产部门的责任划分

很多企业依靠合作伙伴和供应商提供贯串系统生命周期的服务,涵盖了设计、实施和运行。这些服务可以弥补企业所缺乏的相关能力,完成时间短,确保了系统架构设计满足应用的需求。找到具有IT和生产相关知识、可以满足企业整体需求的合作伙伴并不容易,这也是企业要慎重考虑的。

图3概述了如何对远程访问架构进行责任划分。注意,这个图对实际的现场网络架构进行了简化,针对需要远程访问的关键部分进行了描述。

图3 举例:IT 和生产责任区的划分

- 《信息化、数字化、智能化及其相...

[4877]

[4877] - 中国10大PCBA加工厂商排名

[693]

[693] - 19个轴怎么用运动控制卡实现...

[1549]

[1549] - 如何在工业4.0时代抓住机遇 ...

[966]

[966] - 智能前沿----“航空史上最伟大...

[1095]

[1095] - 安川机器人的特点

[774]

[774] - 怎么打造一个新机箱?

[702]

[702] - 【西格原创】浅析MES+离散数据...

[690]

[690] - 论工业机器视觉的发展前景

[738]

[738] - PCB板上电就不短路了

[1027]

[1027]

官方公众号

智造工程师

-

客服

客服

-

小程序

小程序

-

公众号

公众号

谁用过?

谁用过?

工控网智造工程师好文精选

工控网智造工程师好文精选