有奖专题讨论:面向智能制造,如何搞定信息安全? 点击:847 | 回复:19

2016年,《中国制造2025》战略进入行动年,我们即将跨入基于工业互联的“智能制造”时代。而工控系统与信息系统的互联互通,在打通智能化任督二脉的同时,也意味着把更多原本封闭的工控系统“暴露”在互联网世界,工业控制系统产品越来越多地采用通用协议、通用硬件和通用软件,以各种方式与互联网等公共网络连接,病毒、木马等威胁正在向工业控制系统扩散,工业控制系统信息安全问题日益突出。此时,工控信息安全不再只是工控系统的专有话题,而是智能制造必须面临的一个课题。

在本期有奖专题讨论中,我们将针对在智能制造时代下工业控制系统信息安全所面临的一些问题及相应的防御解决方案展开深入探讨,希望广大工程师朋友们积极参与讨论,为努力打造工业控制系统网络安全网 “白环境”,建言献策!

活动规则

一、参与方式

通过中国工控网论坛的“面向智能制造,如何搞定信息安全?”主题帖,登陆后在主题帖下直接发帖回复,即视为参与本次活动。

二、发帖内容及规则

1.发帖规则:用户需在中国工控网论坛指定活动版块下发帖,讨论与活动主题相关的内容。将帖子发至其他栏目或版块的,则视为无效。参与用户有两种发帖方式可以选择:

1.1在工控网论坛-工业信息安全版块下:http://bbs.gongkong.com/product/informationsecurity.htm发帖,然后将文章标题及其链接在活动回复区直接回复

1.2用在此活动专题主题帖下直接发帖回复。

2.内容要求:内容需原创,陈述清晰、详细,具体可涉及目前工业控制系统信息安全存在的隐患分析、相应的解决方案以及及具体的实践应用等几大主题

3.发帖题目要求:#主题#+讨论题目,例如#隐患分析#+工业控制系统的网络漏洞

4. 不得刻意宣传或诋毁某品牌及其产品。

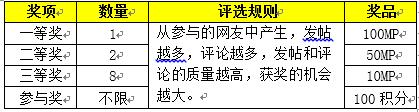

三、奖项设置及评奖说明

四、活动截止时间

截止2016年8月30日,截止后工作日统计获奖名单并联系用户发奖。

楼主最近还看过

#防御措施#如何做好工业网络系统的防御?

工业控制系统的系统威胁,一方面是由于系统采用传统IT技术,如操作系统、Web服务器、邮箱的漏洞等造成,另一方面控制系统与企业网实现互连,暴露于公共网络之中,面临更多的攻击。因此,为了保证工业控制系统的安全性,首先需要增强网络边界的防护,以降低由企业网引入的威胁风险。在处理工业控制系统网络与其他应用网络的连接问题时,需要按照最小访问原则设计,具体主要有以下两点建议,供参考:

1)工业控制系统部署网络时,建议隔离工业控制系统与其他企业网络。通常这两类网络的流量不同,且企业网对网络设备变更没有指定严格的控制规程;如果工业控制系统网络流量存在于企业网上,可能会遭受拒绝服务式攻击。网络隔离可以通过采用防火墙等技术实现。

2)如果工业控制系统网络与企业网之间必须建立连接,尽可能地只允许建立一个连接,且连接通过防火墙或非军事区实现。在具体的技术措施上,SP800-82从身份认证、访问控制、审计与核查、系统与通信保护等方面详细介绍了可用的技术措施。

(1)身份认证

通过PIN码或密码验证申请访问的设备或人员。在网络上传输密码时需要对密码进行加密,通过选取合适的加密哈希函数,可以阻止重播攻击。密码认证还可以辅以其他认证措施,如询问/应答或使用生物令牌或物理令牌。紧急情况下,工业控制系统使用密码和生物认证都存在一定危险。因此在不适合使用密码的情况下,可以采用严密的物理安全控制作为替代。

(2)访问控制

基于角色的访问控制(RBAC)可以用于限制用户的权限,使其能以最小的权限完成任务。系统管理员的通讯需要加以认证,并对其保密性和完整性加以保护,如使用SSHv2和HTTPS协议。这两个协议都使用公钥/私钥对进行用户认证。通信双方产生并使用对称密钥加密数据交互过程。

RADJUS远程认证拨号用户服务式目前使用最多的认证和授权服务。它使用IEEE802.1×和EAP协议,可以在网络的各个层实现用户认证。例如,防火墙和接入路由可以作为认证代理。

当无线设备或中断用户设备需要与其连接时,认证代理向设备发出询问,设备通过认证服务器返回认证信息,从而获得授权和接入许可。

调制解调器经常用于提供备份连接。回叫系统通过存储于数据库中的回叫号码,确认拨号者是否为合法用户。远程控制软件需要使用唯一的用户名和密码,加密和审计日志。链路层的邻居认证需要使用CHAP协议等实现。

无线用户接入和网络设备间的链接可以使用多种方式实现,如IEEE 802.11b/g的网络接入点方式。所有的无线通信需要使用强加密,如IEEE802.11i中的AEP加密。无线接入需要使用IEEE802.1x认证客户。

(3)审计与核查

工业控制系统需要进行周期性的审计,验证内容包括:测试阶段的安全控制措施在生产系统中仍安装使用;生产系统不受安全破坏,如果受到安全破坏则提供攻击的信息;改动项目需要为所有的变动建立审查和批准的记录。

周期性的审计结果用一定的度量表示,用于显示安全性能和安全趋势。审计需要使用特定工具进行记录维护,需要工业控制系统中的组件支持。审计有利于维护工业控制系统在系统生命周期内的完整性。工业控制系统需要为审计工具提供可靠的同步时间戳。工业控制系统应用中维护的日志可以存储于多个地点,加密或不加密都是可以的。

(4)系统与通信保护

系统与通信的保护可以通过网络防护措施,如防火墙和入侵检测系统等,以及数据加密,如VPN等实现。网络防火墙控制不同安全等级的网络区域间的数据流量。在工业控制系统环境下,需要在控制网和企业网之间部署防火墙。防火墙包含的特征功能包括:事件记录,入侵检测系统,基于非军事区的路由,访问列表等。

当系统被嗅探或攻击时,入侵检测系统发出警报。入侵检测系统通过在网络的各个关键点收集信息,分析数据包内容发现恶意流量,并发出警报、废弃无效数据、记录事件和活动并触发其他安全响应。对于多种工业控制系统中的应用协议所受到的攻击,如DNP和lCCP,入侵检测系统也会增加相应的攻击特征。

控制系统的安全管理包括检测、分析、提供安全和事件响应。具体内容包括动态调整安全要求,安全漏洞的优先级排序,以及安全要求到安全管理的映射:认证和授权服务器,安全密钥,流量过滤,IDS,登录等。SNMP用于管理IP网络资源,如路由,防火墙和服务器等。SNMP也可用于提供控制系统网络的集中管理。SNMPv3包括的安全特性有消息完整性,认证和加密。SNMPv3使用MD5和SHA哈希算法和DES以及AES加密算法。

(5)其他措施

为了保证网络操作的可靠性,工业控制系统需要设置冗余拓扑和功能。工业控制系统中大多使用以太网和IP网络作为通信协议。以太网层的冗余可以通过在局域网内使用RSTP协议中的网格拓扑而实现。IP层的冗余通过路由间的备份链接,如OSPF动态路由协议,和IP网络冗余接人,如VRRP协议等。MPLS可以为IP网络中的虚拟任意协议数据提供可靠的数据传输。隧道如L2TP协议等也可以为IP网络中的数据提供可靠传输。

在控制系统中的时钟和网络设备需要精确同步,事件日志记录时也需要记录下准确的时间。NTP协议和IEEEl588协议可以用于时间同步。NTP协议在因特网中广泛使用,IEEEl588协议则主要满足控制系统对于时钟同步的要求。这两种协议均可由独立设备提供服务,或者有其他网络设备的组件提供服务。

我也来说说我个人观点:

1.用户识别,在工控系统中,工程师账户,值班人员账户,网络设备管理员等重要账户需要进行识别,可以是口令+证书、动态口令等方式。

如操作员账户,用口令就可以了,口令的复杂度需要强一些。

2. 工控系统中的鉴别时机,在以下三种情况下需要进行身份鉴别:

登陆工控系统时;

进行工程下装时;

重要参数修改时(如电机转速、PID调节等)。

3.设备自身防护包括三个方面:主机加固、网络设备加固和工控系统自身的防护。

(1)主机操作系统加固

Windows系统使用普遍,使其经常成为被攻击的对象。对Windows的加固主要涉及:

关闭多余服务;

安装系统补丁;

删除多余系统组件;

开启Windows系统自带防火墙等。

(2)网络设备加固

关闭不需要的服务,如关闭HTTP/TELNET等;

限制远程管理地址;

使用加密方式进行远程管理;

口令满足复杂度等。

(3)工控系统自身的安全防护

还有工控厂商和信息安全厂商的深度合作 ,强强联合!!

- 2015春节随手拍——民用电路,就...

[975]

[975] - 【最后一天,有奖分享】不可忽略...

[1143]

[1143] - 有奖-那些年我们追过的福禄克...

[1041]

[1041] - 北川中学遇难者遗体 图

[775]

[775] - 【8月福利】下载白皮书|四重好...

[960]

[960] - gongkong首发【技术达人】第一...

[2059]

[2059] - 有奖活动:知道问答第十四期(...

[1128]

[1128] - “工控小霸王”5月22日再度来袭...

[850]

[850] - 福州火炬传递曝丑闻——火炬手...

[663]

[663] - 工程师回馈季来啦!

[1394]

[1394]

官方公众号

智造工程师

-

客服

客服

-

小程序

小程序

-

公众号

公众号

工控网智造工程师好文精选

工控网智造工程师好文精选