PLC-Baster蠕虫病毒针对工业网络可能呈现严重威胁! 点击:1477 | 回复:5

后知后觉的小编刚刚看到一个重要文件,赶紧来通知大家做好防范。

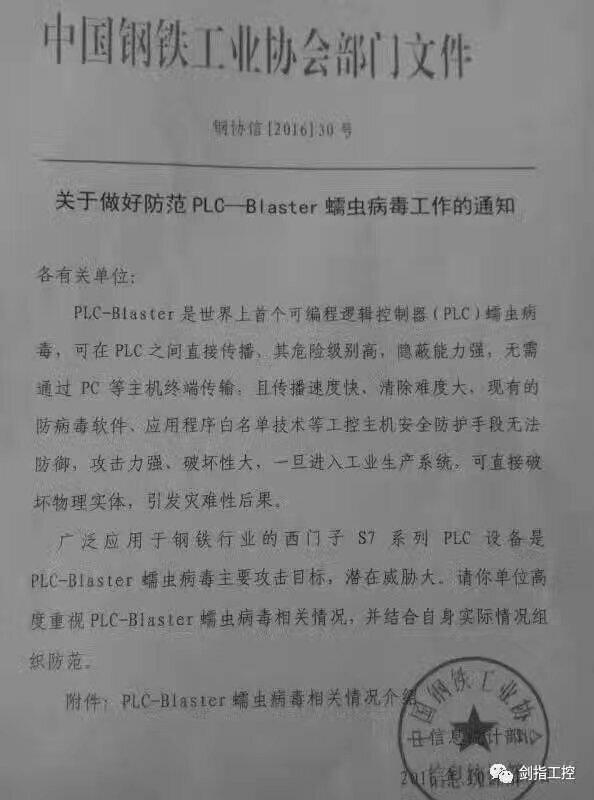

在最近的亚洲黑帽大会上,由OpenSource Security公司的研究人员详细介绍了被称为“PLC-Blaster”的蠕虫病毒。它的设计是针对西门子的SIMATIC S7-1200v3控制器。

根据之前的研究表明,一个恶意软件可以在一个PLC之上运行,研究人员使用结构化文本(ST)语言开发一个蠕虫病毒,利用PLC的通信特性从一个设备传播到另一个设备进行传播。

PLC-Blaster编程类似普通蠕虫病毒,但有一些针对PLC特定的约束条件。专家认为,最有可能感染路径涉及蠕虫的工业组件供应商的分销渠道或者设备在运输过程中感染。一旦感染西门子SIMATIC装置是安装在一个网络上,蠕虫病毒开始扫描其他类似系统的TCP端口102。如果确定了被扫描的PLC还没有被感染,蠕虫病毒会停止大约10秒然后向目标设备发送自身代码,并再次启动。然后,针对每一个可能的目标重复这个过程。

研究人员称,蠕虫病毒在目标PLC上的自身复制是通过模仿西门子TIA-Portal的过程。恶意软件利用了SIMATIC s7 - 1200cpu漏洞,西门子在版本4中发布了补丁程序。

研究人员还实现了一些恶意功能来证明“PLC-Blaster”的影响。该蠕虫可以与指挥命令服务器通信,就像一个Socks4的代理,它能够在一台被感染的PLC上引发拒绝服务,并且它还能操纵输出。

OpenSource的研究人员指出该蠕虫病毒可以通过感染过程中PLC10秒钟的中断或者产生异常的网络流量来进行检测。由于该蠕虫病毒存储在PLC上,在设备重启时依然在存在于设备上,但是如果做出厂复位或者其存储区域被覆盖则蠕虫病毒可以被删除。

“通过恶意软件或蠕虫攻击工业系统不是一项新技术。这种形式的攻击以前在罗克韦尔和震网等研究项目已经证明,尽管PLC蠕虫病毒是第一个没有一个庞大的预算支撑的利用实例。”Applied Risk创始人兼首席ICS安全顾问Jalaj Bouhdada告诉SecurityWeek,“这个蠕虫病毒表明黑客和安全社区现在越来越关注工业控制系统及其相关的漏洞。”

PLC 蠕虫病毒在非实验室环境以及其它影响

Bouhdada认为PLC蠕虫的这些类型将很可能出现。“从我们在外界看到第一个蠕虫病毒到利用这些漏洞只是个时间的问题,”专家说“对工业系统的入侵从前是留给那些能够拥有非常昂贵设备的少数人,而PLC蠕虫病毒目标直指工业运行环境(OT, Operation Technology)。而IT系统由于它和现有恶意软件的兼容性对于任何潜在的破坏仍旧是主要的焦点。

漏洞管理公司Outpost24的首席安全官Martin Jartelius指出要考虑很多其他因素,“这项研究很有意思令人着迷,然而应当指出多数情况下在风险暴露的网络服务远程代码执行(RCE, Remote Code Execution)漏洞总是对蠕虫病毒开放,但是利用这些漏洞的情况比较少见。”

“蠕虫病毒的运行不是静静的,会被检测出来,端口扫描组件很快将人的吸引到受感染的设备,导致清理操作。从大多数攻击者的角度看,它不是投入时间和精力的好地方。“ Jartelius通过电子邮件说。

“在本地网络上传播更有意义,即如果一个设备暴露在互联网上,其他在内部网络类似设备可以通过第一个而被攻破。本质上,代码是从攻击者的角度来进行判断,但是如果我们看到它使用得当,它不是蠕虫形式,”他补充道。专家指出:“当然我们将会时不时看到蠕虫病毒,蠕虫就是蠕虫,但远程安装和命令/控制组件是比创建一个蠕虫的潜在问题更严重。”

缓解方法

“为了减少像PLC蠕虫的恶意软件造成的损害,企业必须加固他们的供应链的安全,确保他们的工业资产进行有效识别并进行内嵌的安全评估,“谷神星网络科技提醒。

“对关键基础设施需要大力保护的行业,PLC蠕虫是一个强烈的信号,供应商要和资产所有者一起密切合作,确保这些环境的安全和可靠的操作。”

Jartelius建议通过采纳互联网安全中心重要安全控制(CSC)的建议来保护他们的系统不受这种威胁的攻击,建议包括盘点设备和软件,确保硬件和软件系统具有安全的配置,管理权限控制使用,和不断地漏洞评估和修复。

楼主最近还看过

再转一篇文章,供大家参考:

9月19日,两位安全研究人员已经开发出一套无法被检测到的PLC Rootkit,且计划在即将召开的2016欧洲黑帽大会上公布。

作为持续性攻击、网络罪犯以及国家支持型入侵活动的重要指向目标,能源行业长久以来一直成为网络安全领域的软肋所在。

当年出现的Stuxnet——即震网病毒,就已经让IT行业意识到网络攻击的危险后果。事实上,威胁组织者们完全有能力将恶意代码传播至关键性基础设施的内部运作流程当中。

而在即将召开的欧洲黑帽大会之上,又一种新型攻击手段将闪亮登场,其能够悄无声息地侵入工业网络流程。

荷兰特温特大学分布式与嵌入式系统安全博士生Ali Abbasi与独立安全研究员Majid Hashemi已经开发出一款无法被检测到的PLC Rootkit。两位安全专家将出席计划于11月于英国伦敦召开的欧洲黑帽大会本文源自E安全,并在其间展示这款惊人的PLC Rootkit。

两名安全研究人员还将展示一款可利用shellcode发起PLC攻击的可用版本。他们的演讲题目为《PLC中的幽灵:设计一款无法被检测到的可编程逻辑控制器Rootkit》。

两名研究人员指出,其PLC Rootkit可能比Stuxnet更加危险,因为其能够悄然潜入并直接感染PLC——相比之下,Stuxnet的设计目标则在于指向运行在Windows架构之上的SCADA系统。之所以更难被发现,是因为此次公布的PLC Rootkit立足于更低系统层级。

这套PLC Rootkit旨在入侵PLC系统中的底层组件,大家可以将其视为一种跨平台PLC威胁——因为其能够对来自任意供应商的PLC设备实施入侵。

“这是一场激烈的竞逐,”Abbasi在接受采访时指出。“每个人都希望访问更高层级的SCADA运营组件。未来,攻击者将把目标指向更为底层的攻击对象”从而逃避检测,他解释称。

直接对PLC系统进行入侵对于攻击者而言更为轻松,因为此类设备一般不具备强大的检测机制,这意味着运行有实时操作系统的PLC更易受到网络攻击的影响。

今年8月,另一研究团队在美国黑帽大会上公布了一款PLC蠕虫病毒,其能够在各PLC设备之间往来传播。这一病毒被定名为PLC-Blaster。

Abbasi与Hasemi解释称,他们的PLC Rootkit并不像其它同类威胁那样将目标指向PLC逻辑代码,因此更难被检测及发现。

此外,两名研究人员解释称,该PLC Rootkit的活动将不会被负责监控PLC能耗水平的方案所发觉。

“我们的攻击游离于内核之外,且运行负荷低于1%本文源自E安全,这意味着即使相关方案能够监控PLC的功耗情况,仍然无法借此发现我们的攻击手段,”Abbasi解释道。

该恶意软件会干扰PLC运行时与逻辑同I/O外设间的连接。该恶意软件驻留在工业组件的动态内存当中,且操纵相关I/O及PLC流程,同时影响PLC进行通信交互用以处理流程物理控制的输出I/O数据块。

PLC会从输入PIN的字段当中接收信号(即管道中的液面高度),同时利用PLC输出PIN依据接收到的指令进行执行器控制(即阀门控制)。

很明显,篡改I/O信号意味着攻击者有能力悄无声息地对工业流程加以干涉,而这也正是此PLC Rootkit的目的所在。

“我们的攻击指向I/O外设与PLC运行时及逻辑间的交互。在我们的攻击方案当中,PLC逻辑与PLC运行时并不会受到影响,”Abbasi表示。“在PLC当中,I/O操作正是最为重要的任务之一。”

正如两位研究人员所言,此类攻击对于缺乏硬件中断机制的PLC系统芯片确实具备可行性,且无法被Pin控制子系统中的硬件层级Pin配置所检测到。

引用 乖乖小笨熊 的回复内容: 这个病毒就只是攻击那些<此处内容被屏蔽>们喜欢的西门子...

4份工作还要论坛混积分帮朋友兑换论坛LOGO礼品的老兄又在自嗨了,看来那个人又要在这个论坛发篇文章了。

去这个帖子回复一下啊:http://bbs***/archive.aspx?id=431752

竟然还站内短信说人家收入少,最后被人家内环4套房说的声音也不敢发。

http://bbs***/archive.aspx?id=431835

还

这里说人家用西门子的人,被那个论坛赶出来竟然还有脸回去混积分要礼品。

- 用梯形图直接写单片机

[12376]

[12376] - 请教:西门子S7-200如果被设置...

[20308]

[20308] - 请问后缀为.gps或.gpj的文件...

[7537]

[7537] - 上升沿和下降沿有什么特别作...

[28616]

[28616] - 有关工控的网址汇总

[25094]

[25094] - 信捷PLC加密了 程序下不进 读...

[14250]

[14250] - 对“5V 的TTL电平怎么转换到2...

[11193]

[11193] - PLC的源极输出与漏极输出有什...

[8388]

[8388] - SETP7 里面的 L DBD [AR1,P...

[7262]

[7262] - 三菱FX5UPLC资料大全

[20170]

[20170]

官方公众号

智造工程师

-

客服

客服

-

小程序

小程序

-

公众号

公众号

工控网智造工程师好文精选

工控网智造工程师好文精选