软件加密方案简介 点击:719 | 回复:10

做为软件开发者,研究好软件加密的确很重要,不过也很有必要多了解一些关于加密狗(加密锁)解密和破解的知识,加密和破解就像矛和盾一样,对于解密知识了解的越多,那么编写的加密代码就越好,要知道加密永远都比解密要容易的多,只有知己知彼,方能百战百胜。

以下就针对使用加密狗进行硬件保护谈谈几点心得:

针对于使用加密狗的解密有什么方法?

1、硬件复制

复制硬件,即解密者复制Sentinel Superpro相同的加密锁。

2、监听

目前加密狗的解密破解工作主要集中在应用程序与加密动态库之间的通讯拦截。这种方法成本较低,也易于实现,对待以单片机等芯片为核心的加密狗具有不错的解密效果。

3、 DEBUG

解密者DEBUG等反编译程序,修改程序源代码或跳过查询比较。应用程序也就被解密了。

对于Debug调试破解,由于软件的复杂度越来越高,编译器产生的代码也越来越多,通过反汇编等方法跟踪调试破解的复杂度已经变得越来越高,破解成本也越来越高,目前已经很少有人愿意花费大量精力进行如此复杂的破解,除非被破解的软件具有极高的价值。

对于以上的几种解密方法加密者可以考虑使用以下几种加密策略:

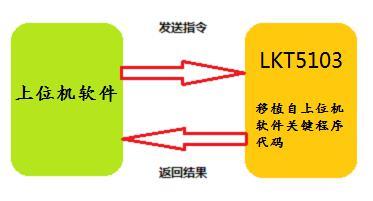

1.在选择加密狗的时候要选择硬件安全复制难度大的加密产品。使用可移植算法加密狗,可以把自己软件中一部分算法和代码移植到加密狗中运行,后者给用户提供二次开发环境,软件开发商可在上面做很多工作,完成自己的二次加密。实现了算法级加密,而不是从前的点级加密。与其他加密狗不同(一般内嵌加密的做法是:为客户提供一个加密模块供加密调用),这样,最终生成的程序是和客户自己的程序融为一体,不存在专门的加密模块,破译者也无从下手。

2.加密狗特有的文件完整性检测专门用于反跟踪、反破译。加密锁一旦检测到客户程序的校验码有变,则自动终止程序,保护软件,防止文件被非法篡改、分析。此功能将使得任何对开发商软件的解密企图都被识破。

2.加密狗特有的文件完整性检测专门用于反跟踪、反破译。加密锁一旦检测到客户程序的校验码有变,则自动终止程序,保护软件,防止文件被非法篡改、分析。此功能将使得任何对开发商软件的解密企图都被识破。

3. 可移植加密狗均为高强度设计,相当于主机之外另有一台专职加密的小主机,内置CPU,加密算法的实现在锁内独立完成,不在主机CPU中,以便防止任何跟踪、解密,也减少CPU资源占用,不影响软件运行速度。整个过程中加密锁与计算机之间通讯均做加密处理,防止任何端口截获。

现在的解密技术排除法律和道德因素,就从学术角度来说是门科学。它与加密技术一样是相辅相成不断提高。我们的目标就是让加密技术在大部分时间内保持对解密技术优势,不断研究新型加密方法,使解密技术、时间、资源成本超出被保护软件的研制成本和实用时效,从而在实际意义上保护软件在其生存周期内不被盗版。希望以上的分析及应对策略能给读者些参考性建议。

- DOM电子硬盘在网络计算机中的...

[989]

[989] - mini2440(ARM9 S3C2440)+NEC...

[1779]

[1779] - 唉,现在工程师不值钱啊

[4020]

[4020] - TMS320C2000系列DSP电机控制...

[1186]

[1186] - 系统开发合作

[1146]

[1146] - 7188问题,编译过程,高手赐教...

[1063]

[1063] - 5509A Cyclone II FPGA 视频...

[2456]

[2456] - 全自动洗衣机单片机控制设计

[3238]

[3238] - ...

[980]

[980] - 我需要一种I/O点较少的单片机...

[1028]

[1028]

官方公众号

智造工程师

-

客服

客服

-

小程序

小程序

-

公众号

公众号

工控网智造工程师好文精选

工控网智造工程师好文精选