谷神星报导--Suckfly在印度从事间谍活动 点击:314 | 回复:1

一个名为Suckfky的网络间谍小组正在瞄准在印度的机构,Suckfly长期进行间谍活动攻击这些国家实体。

赛门铁克没有公布被攻击的机构,仅仅是说受害者名单中包括了印度最大的金融机构之一,一个前五名的IT公司,两个政府机构,另一个是大型电子商务公司,以及美国医疗保健公司在印度的业务部门。

2016年3月,赛门铁克的专家发现Suckfly针对韩国的一些机构,这一黑客组织寻找并窃取数字证书。之后Suckfly针对世界各地的机构推出长期间谍活动,其中大部分在印度。

“2016年3月,赛门铁克发表了关于Suckfly的一篇博客,一个专业的网络间谍组织攻击了很多韩国机构并窃取了数字证书。自那时起我们已经确认从2014年4月开始大量的攻击进行了长达两年之久,我们认为是Suckfly所为。攻击目标是一些地位显赫的组织包括政府和商业机构。”赛门铁克的博文指出,“这些攻击发生在不同的国家,但是根据我们的调查研究最主要的目标是印度的个人和机构.”

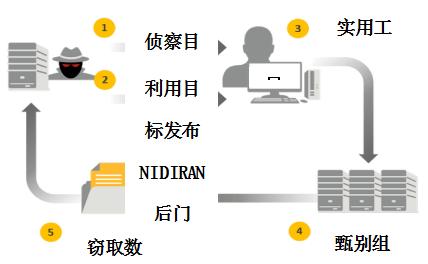

Suckfly组织最主要的武器是利用一个叫Nidiran的后门,它可以利用Windows已知漏洞感染目标并随后在企业网络蔓延开来。

专家们该组织花了很大的精力,为入侵一个政府部门在其它的部门安装了网络软件。

赛门铁克分析了这个黑客组织攻击者的犯罪手法,战术、技术和流程(Tactics, Techniques,and Procedures,TTPs)。黑客常常找到目标机构的雇员并试图入侵他们的系统,很可能是采用鱼叉式攻击。

一旦进入目标网络,黑客就寻找其他目标通过黑客工具感染其它目标来横向移动并提升权限。具体步骤见下图:

目标的性质,Suckfly组织的战术、技术和流程以及只在工作日活动等特点使专家们相信这是一个国家行为人。

“这些步骤持续了13天,但只在特定的时间活动。当跟踪Suckfly使用黑客工具的日子时发现Suckfly只在周一到周五的工作日工作。周末没有任何活动。我们能够检测到这个是因为攻击者的工具是命令行驱动的,当操作者在使用键盘操作就可以知道。这就支持了在之前我们博客中提到的理论,这是一个专业的有组织团队。” - 赛门铁克

Suckfly的背后是谁?

很难将Suckfly 小组和一个特定的政府联系起来,赛门铁克强调它的目标是印度、韩国和沙特。

看一下这个组织使用的指挥命令(C&C)体系架构,我们可以注意到几个域名注册用户使用了俄国电子邮件服务提供商Yandex的地址。当然,这对黑客归属并没有增加什么价值,唯一确定的是这些黑客在接下来的几个月会继续他们的活动。

赛门铁克称: “Suckfly攻击的本质不太像他们自己策划了这些攻击。我们认为Suckfly会继续瞄准印度的机构以及其他国家类似的组织,目的是为他们背后的机构提供经济情报。”

- 寿力空压机油消耗过大什么原...

[316]

[316] - 刀具形状补偿参数

[218]

[218] - plc内部培训

[167]

[167] - 台风天气的注意事项常识

[135]

[135] - 修理韩国进口断路器经验浅谈

[226]

[226] - 今天的会议怎么一下子就没了...

[222]

[222] - 手工制作一款流水线定时分拣...

[843]

[843] - 德图testo红外热像仪在工业制...

[175]

[175] - 西门子g120如何修改参数

[289]

[289] - 展览会上,广数的机器人是一道...

[152]

[152]

官方公众号

智造工程师

-

客服

客服

-

小程序

小程序

-

公众号

公众号

工控网智造工程师好文精选

工控网智造工程师好文精选