国内首创:成功拦截“方程式”攻击(工控安全) 点击:532 | 回复:0

国内首创:成功拦截“方程式”攻击

(摘要:2015年春节期间,史上最强网络犯罪组织——“方程式”曝光。无论是从攻击技术,还是危害程度而言,“方程式”都远远超过了此前的任何组织,它已超越一般的网络犯罪,开始带有明显的国家间网络战争的雏形。春节期间,经过以匡恩网络为代表的国内安全企业的努力,国内安全网关已能成功拦截“方程式”攻击,消除了它对国家与企业安全的威胁。)

2015年春节期间,当中国大多数人都在欢度新年之际,国际信息安全业界却爆出一个轰动性的新闻——

一个名叫“方程式”的史上最强网络犯罪组织被发现了!

可怕的“方程式”

2015年2月16日,卡巴斯基实验室披露,他们发现了一个活动了二十多年的网络犯罪组织:“方程式”。这不是一个普通的黑客集团,根据卡巴斯基的分析,该组织的攻击能力和危害程度,超过了此前我们所知道的所有犯罪团伙。

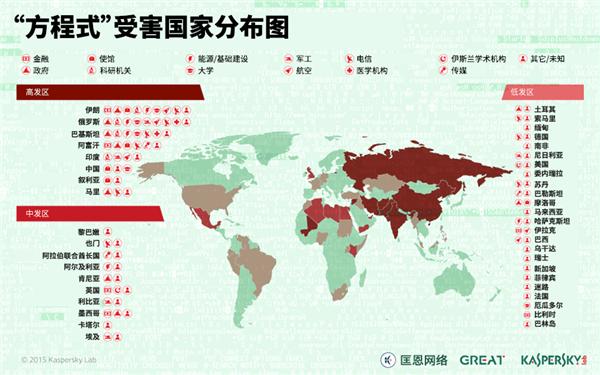

“方程式”是一个非常活跃的犯罪集团。二十年来,倒在他们枪口下的牺牲品不计其数,遍布全球四十多个国家,例如伊朗、俄罗斯、美国、德国、巴基斯坦、印度等。

中国也是“方程式”的重点目标,是感染率最高的国家之一,被卡巴斯基实验室列为重灾区。

“方程式”的攻击对象也很独特。他们的作案对象,主要是工业、军事、能源、通信、金融、政府等基础设施和重要机构。

(“方程式”受害者的地域与行业分布)

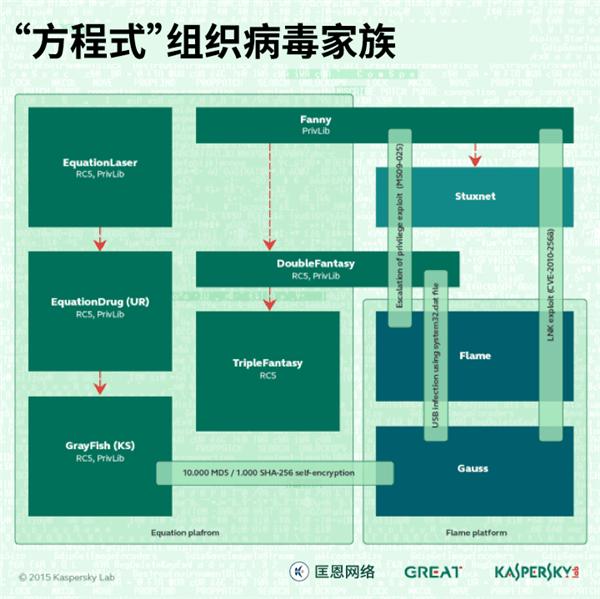

“方程式”组织庞大,攻击水平极高,多年来,他们向全世界释放了多种病毒。这些病毒各具特色,分别采用不同的传播手法,设定了不同的攻击目标,给全世界的网络安全造成了极大破坏。

例如,有多条证据表明,曾经破坏伊朗核工厂的“震网病毒”,就是“方程式”组织的一大“杰作”。

震网病毒从2005年开始开发,是当时最先进、最复杂的病毒。它被投放到伊朗核工厂之后,成功控制了工厂的生产设备,大大减少了浓缩铀的产量。震网的破坏持续了5年之久,直到2010年才被发现。其破坏后果是,由于缺少核原料,伊朗制造核武器的计划被迫流产。

(2008年,伊朗总统视察核工厂,忧心忡忡)

因此,“方程式”不是一个普通的黑客集团。它的危害,远远超出了我们所熟悉的熊猫烧香、盗号木马等等,它所瞄准的往往是一个国家的关键设施、经济命脉。它所追求的,也不是普通病毒的窃取信息、经济诈骗,而是破坏工业生产,制造社会混乱,乃至直接打击军事设施。

事实上,卡巴斯基实验室也提供了充分证据,暗示“方程式”跟美国国家安全局、以色列情报机构、以及英国军方具有密切的联系。“方程式”很可能是美国及其盟国的一支秘密部队,可以对别的国家实施毁灭性的战略打击。

毫不夸张地说,“方程式”正在筹备的,是一场新时代的网络战争。凡是在网络对抗中处于劣势的一方,都会像伊朗一样,重要设施易手,网络控制权沦陷,处于任人宰割而毫无还手之力的境地。

那么,面对“方程式”的攻击,中国人准备好了吗?

“方程式”也有克星

魔高一尺,道高一丈,面对“方程式”肆虐的攻击,许多信息安全工作人员也在研究对策,抵御日益猖獗的网络犯罪,北京匡恩网络公司就是其中之一。

匡恩网络是一家专注于工业控制网络安全的企业,是工控安全领域的领跑者。2014年,该公司率先向国内介绍了著名的Havex病毒,引发业界轰动,并成为首家成功拦截Havex病毒的国内厂商。

卡巴斯基发布了“方程式”的警告之后,虽然正值春节期间,举国欢庆,匡恩的技术专家仍然抓紧时间,深入研究了“方程式”的技术细节。

(匡恩技术专家正在研究“方程式”)

经过艰苦的技术攻关,技术专家终于分析出了“方程式”系列病毒的技术特征,抽取出了它的特征码。根据其特征码,匡恩安全网关成功地拦截了“方程式”的攻击!

肆虐全球的“方程式”,曝光几天之后,就被中国安全专家控制住了。匡恩再一次领跑业界,又成为首家成功拦截“方程式”的国内厂商。

“方程式”的攻击

要对付“方程式”,首先,要了解它是怎样发动进攻的。

作为史上最强的网络攻击组织,“方程式”拥有一个庞大而强悍的攻击武器库。传统的病毒往往是单兵作战,攻击手段单一,传播途径有限,而“方程式”动用了多种病毒工具协同作战,发动全方位立体进攻,是名副其实的最强网络攻击工具。

“方程式”的典型攻击路线是:首先,诱使用户点击某个网站链接。当用户上当点击后,病毒就会被下载到用户电脑、或iPhone、iPad等手持设备上。

然后,病毒会将自己隐藏到电脑硬盘之中,并将自己的藏身之处设置为不可读的,避免被杀毒软件探测到。隐藏起来的病毒,就是“方程式”攻击的核心程序:“Grayfish”。这是一个攻击平台,其它攻击武器都通过该程序展开。它会释放另一些程序,去收集用户的密码等信息,发送回Grayfish储存起来。

同时,病毒也会通过网络和USB接口传播。病毒修改了电脑和手持设备的驱动程序,一旦探测到有U盘插入,病毒就会自动传染到U盘上,并且同样把自己隐藏起来。当U盘又被插入到另一个网络,例如一个与外界隔离的工控网络,病毒就被引入到那个网络,并逐步传遍整个网络。

以上攻击方式中,尤其值得一提的,是“方程式”开创了入侵硬盘的病毒技术。当它感染用户电脑后,会修改电脑硬盘的固件,在硬盘扇区中开辟一块区域,将自己储存于此,并将这块区域标记为不可读。这样,无论是操作系统重装,还是硬盘格式化,都无法触及这块区域,因此也就无法删除病毒。只要硬盘仍在使用,病毒就可以永远存活下去,并感染其所在的网络、以及任何插入该电脑的U盘。

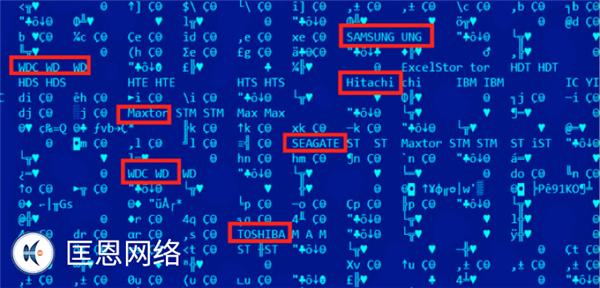

能够被“方程式”病毒修改固件的硬盘,包括希捷、西数、三星、迈拓等十几种主流品牌,覆盖了市面上绝大多数硬盘。因此,绝大多数电脑或手持设备,只要接触到“方程式”病毒,就会被它入侵硬盘,并且永远无法删除。

(方程式能够入侵绝大多数硬盘品牌)

“方程式”病毒另一个可怕之处,在于其特别擅长攻击隔离网络,并在隔离网络和互联网之间传送信息。所谓隔离网络,是指那些隔离开来、与互联网并不直接连通的网络。隔离网络广泛应用于工业控制之中,用以隔绝在互联网上泛滥成灾的病毒。

但在“方程式”面前,隔绝网络也并不安全。病毒会通过网络,感染某台能够上网的电脑A。当电脑A插入某个U盘时,这个U盘也会被感染。随后,当被隔离的某台电脑B需要拷贝文件,因而插入某个被感染的U盘时,电脑B也就被感染了。病毒会从电脑B以及跟它联网的其他设备中收集信息,保存到U盘上。

当这个U盘又被拿出去,接到电脑A上时,前面收集到的信息,则会通过网络传回病毒的服务器。服务器会分析通过U盘收集到的电脑B、以及电脑B所在网络的信息,发出进一步的命令,存储在U盘之中。当U盘再次插入电脑B,则那些命令将会自动执行,执行更有针对性的窃取和破坏行为。

以上动作不断重复,被病毒感染的U盘,就成了一个“桥梁”,让“方程式”组织得以盗取和控制隔绝网络。

事实上,网络隔离是一种过时的、消极的防御方法,它只是一种早期的工控安全技术。近年来,工控安全又经历了纵深防御、持续性防御等两个发展阶段,进入到最新的、攻守兼备的主动防御技术。

怎样挡住“方程式”?

要挡住“方程式”的攻击,必须采取最先进的主动防御技术。

匡恩网络赖以拦截“方程式”的三大引擎技术,正是主动防御技术的典范。

首先是人工智能学习,建立工控网络日常工作模型。

其次是协议深度包解析,将每个网络包的不同层级内容分解出来,各自独立分析。

最后,是开放式特征匹配,在深度包解析的基础上,将网络包内容与前面提取出的“方程式”特征码进行匹配。一旦发现匹配,即是发现了“方程式”的攻击,安全网关会立即切断该网络通信,并触发报警。

因此,部署了匡恩安全网关之后,即使是最凶恶的“方程式”病毒,也不能破坏用户网络与设备了。

- 安全继电器原理

[3389]

[3389] - 请教:安全继电器的工作原理是...

[939]

[939] - 关于“和目”之类产品深入应用...

[297]

[297] - 求助:电器元件安全继电器的功...

[445]

[445] - 关于ESD系统

[1527]

[1527] - 2014优惠新型米粉机

[201]

[201] - 何为ESD?

[753]

[753] - 朋友,您有ICS Triplex的ESD,...

[924]

[924] - panasonic光幕,需要加配控制...

[211]

[211] - 隔离式安全栅

[501]

[501]

官方公众号

智造工程师

-

客服

客服

-

小程序

小程序

-

公众号

公众号

工控网智造工程师好文精选

工控网智造工程师好文精选