WannaCry来袭特征码照妖镜让其现真身 点击:653 | 回复:0

WannaCry来袭 特征码照妖镜让其现真身

五月十二日晚上20:00全球爆发大规模勒索软件感染事件,目前已经涉及150个国家20万个受害者,包括能源、电力、教育、医疗、交通等重点领域都在快速蔓延,西班牙电力公司Iberdrola、天然气公司Gas natural以及电信巨头Telefonica无一幸免;德国德勒斯顿火车站、葡萄牙电信、联邦快递FedEx包括俄罗斯内政部和第二大电信巨头Magefon等都遭到了勒索软件的攻击;国内中石油北京、上海、四川、重庆等地的加油站全面断网,几大高校也遭受了不同程度的攻击,截止5月14日中国已有29372家机构组织的数十万台机器感染。

今天早上朋友圈各种文章都在讨论防病毒方法,各种企业、政府预防公告,还有各种step by step防御办法,更甚者听说某些单位全部断开外网。今天早上也有很多朋友打电话咨询如何防范,如果中毒如何处理等;

今早的一篇来自剑指工控的文章《安全圈的杀人游戏》把本次事件的缘由把它比喻成了当下流行的杀人游戏:

法官:NSA 警察:MicroSoft 杀手:WannaCry

法官NSA无意泄露了警察(MicroSoft)的信息(ETERNALBLUE漏洞),警察(MicroSoft)跳警(2017年3月14日微软发布比特病毒的安全补丁后),杀手WannaCry得到信息反应更快,借时间差屠杀平民。公开的补丁就这样成了屠杀的邀请函。

5月12日国家工业信息安全研究中心发布紧急通知要求各地工信主管部门尽快做好组织应对和风险通报。

工业领域的工控机(工程师站、操作员站、历史服务器,SCADA服务器)等大量使用Windows系统,而且2008年以前的90%工控系统均采用Windows 2000 SP4和Windows XP,这两个系统默认开放445端口,极有可能被“WannaCry”利用漏洞进行入侵攻击,并迅速蔓延到整个工业控制网络,严重导致组态软件加密狗失效,甚至造成工业企业内网瘫痪。而且一旦中招,工业企业相关敏感数据存在被锁定、篡改和销毁的风险。如果您的配方、数据库、视频、制图等关键数据不被截取,请认证阅读本文。当然了有的企业说我们正常办公必须开放445端口,那怎么办?本文后续段落会有不禁用445端口如何防范类似WannaCry的攻击。 先来看看这个所谓的勒索软件到底是个什么妖孽?

WannaCry也被称为WannaCrypt0r 2.0, WannaCry使用了NSA泄露的ETERNALBLUE(永恒之蓝)漏洞,ETERNALBLUE利用漏洞MS17-010中的某些版本的SMB服务器协议进行传播,该漏洞并不是0Day漏洞, 补丁程序微软已于2017年3月14日发布,但未打补丁的用户有可能遭受此次攻击。

你是否也已经中招了?

感染过程:

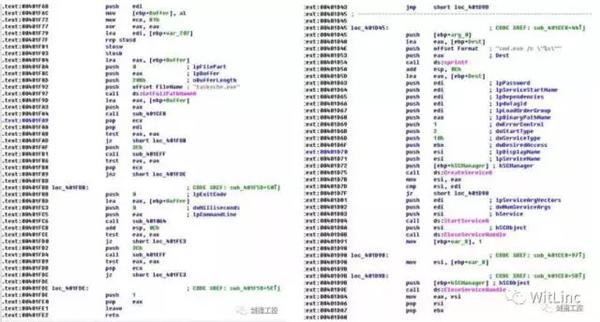

01病毒运行后会生成启动项(注册表):

02遍历磁盘:

\ProgramData

\Intel

\WINDOWS

\Program Files

\Program Files (x86)

\AppData\Local\Temp

\Local Settings\Temp

03遍历文件后实施加密:遍历磁盘文件,加密以下178种扩展名文件。

.doc, .docx, .xls, .xlsx, .ppt, .pptx, .pst, .ost, .msg, .eml, .vsd, .vsdx, .txt, .csv, .rtf, .123, .wks, .wk1, .pdf, .dwg, .onetoc2, .snt, .jpeg, .jpg, .docb, .docm, .dot, .dotm, .dotx, .xlsm, .xlsb, .xlw, .xlt, .xlm, .xlc, .xltx, .xltm, .pptm, .pot, .pps, .ppsm, .ppsx, .ppam, .potx, .potm, .edb, .hwp, .602, .sxi, .sti, .sldx, .sldm, .sldm, .vdi, .vmdk, .vmx, .gpg, .aes, .ARC, .PAQ, .bz2, .tbk, .bak, .tar, .tgz, .gz, .7z, .rar, .zip, .backup, .iso, .vcd, .bmp, .png, .gif, .raw, .cgm, .tif, .tiff, .nef, .psd, .ai, .svg, .djvu, .m4u, .m3u, .mid, .wma, .flv, .3g2, .mkv, .3gp, .mp4, .mov, .avi, .asf, .mpeg, .vob, .mpg, .wmv, .fla, .swf, .wav, .mp3, .sh, .class, .jar, .java, .rb, .asp, .php, .jsp, .brd, .sch, .dch, .dip, .pl, .vb, .vbs, .ps1, .bat, .cmd, .js, .asm, .h, .pas, .cpp, .c, .cs, .suo, .sln, .ldf, .mdf, .ibd, .myi, .myd, .frm, .odb, .dbf, .db, .mdb, .accdb, .sql, .sqlitedb, .sqlite3, .asc, .lay6, .lay, .mml, .sxm, .otg, .odg, .uop, .std, .sxd, .otp, .odp, .wb2, .slk, .dif, .stc, .sxc, .ots, .ods, .3dm, .max, .3ds, .uot, .stw, .sxw, .ott, .odt, .pem, .p12, .csr, .crt, .key, .pfx, .der感染WannaCry后,用户的终端与受到大多数的勒索软件侵蚀后一样,会将各类型数据、文档文件加密,被加密的文件后缀名会改成.WNCRY,并索要赎金。

工业控制系统又如何防范WannaCry的感染呢?

首先大家不要恐慌,没有朋友圈宣传的这么可怕,类似通过445共享端口进行攻击的案列很多,因此网络运营商基本上针对个人和企业都关闭了445这个端口。而教育部门(各个大学)以及一些科研院所以及加油站支付系统为了共享方便,都是开放445这个端口,所以这也就是为什么这么多大学和加油站都会中招的原因。对于工业用户最原始的方法就是断网或者关闭445和139等端口,但是这种方法直接将共享文件的功能全部禁用了,并非最优的解决方案。

特征码——照妖镜

针对本次事件,Witlinc Technology工程师更新了工业防火墙WL-620F的内嵌IPS,已经内嵌了WannaCry的特征码。WitLinc IPS rule:42329-42332、42340、41978通俗的说:就是我们不需要关闭445和139端口,也可以把WannaCry过滤掉。我们知道传统的防火墙均采用包过滤的方法,只过滤数据流的3,4层信息,也就是五元组:源IP、源端口、协议、目的IP、目的端口;但是Witlinc工业防火墙在传统防火墙的基础上内嵌IPS,可以在传统包过滤防火墙的基础上再进行7层特征码的过滤,例如防火墙允许外网访问内网Web服务器的80端口,但是Witlinc IPS可以过滤黑客发起的SQL注入数据包。针对本次事件Witlinc防火墙可以允许数据通过445端口,但是如果数据包中含有WannaCry的特征码,那么该数据包将会被过滤掉。而且可以阻止被阻拦对象的的阻拦时间,从1秒到无限时长,防止特征码有误,而防火墙策略一般是无限时长的阻拦。

Witlinc Technology WL-620F工业防火墙其他主要功能:

· 实时通讯分析和信息包记录

· 信息包有效载荷检测

· 协议分析和内容查询匹配

· 探测缓冲溢出、秘密端口扫描、CGI攻击、SMB探测、操作系统侵入尝试

· 对系统日志、指定文件、Unix socket或通过Samba的WinPopus 进行实时警

信息包有效载荷探测是Witlinc Technology工业防火墙与传统防火墙最明显的区别,这就意味着很多额外种类的敌对行为可以被探测到。

最后特别感谢剑指工控提供的《安全圈的杀人游戏》!

- RS485能否从机向主机发出请求...

[5487]

[5487] - MODBUS的帧格式问题

[1584]

[1584] - 哪位大侠谈一下现场总线的研...

[1668]

[1668] - Profibus[转帖]

[3543]

[3543] - 智能化现场仪表的结构(转载)

[1804]

[1804] - 求助:IEC1158-2协议内容

[1879]

[1879] - 现场总线方案实际应用

[2154]

[2154] - RS485总线型网络具体怎么实现...

[3036]

[3036] - 485只能是一主多从吗?

[2042]

[2042] - 以太网通讯被干扰

[2462]

[2462]

官方公众号

智造工程师

-

客服

客服

-

小程序

小程序

-

公众号

公众号

工控网智造工程师好文精选

工控网智造工程师好文精选